Últimas Matérias

Fale com um Corretor Parceiro para Visitas E Propostas

Explore Plantas e Fotos do Programa Minha Casa Minha Vida

Compare Preços e Metragem no Minha Casa Minha Vida

Imóveis Populares Com Financiamento Aprovado

Consulte Seu Saldo do FGTS Rápido e Prático

FGTS Na Entrada Ou Parcelas Do Minha Casa Minha Vida

Verifique Seu Direito ao FGTS no Minha Casa Minha Vida

Descubra O Uso Do FGTS No Minha Casa Minha Vida

Fale Com Um Corretor Autorizado Sobre Minha Casa Minha Vida

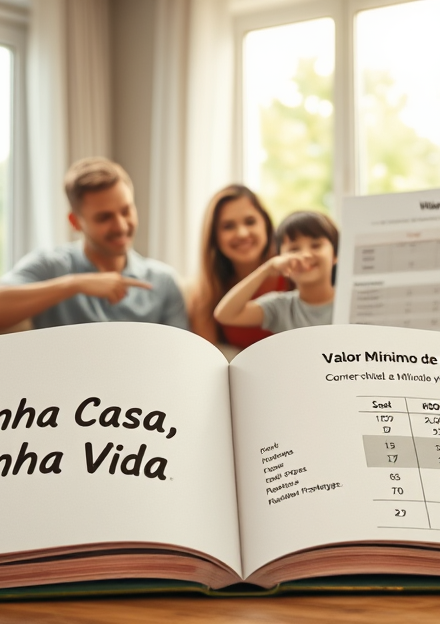

Valor Mínimo de Entrada no Minha Casa Minha Vida

Simule Sua Renda e do Seu Cônjuge no Minha Casa

Acesse o Simulador Oficial da Caixa Minha Casa Minha vida

Android

Aplicativos para evitar que clonem seu WhatsApp

Se você está preocupado com a possibilidade de clonarem seu WhatsApp, saiba que...

Leia mais

Aplicativo para ter a CNH digital no celular

Hoje em dia, tenho visto muitas pessoas querendo ter a CNH digital no...

Leia mais

Aplicativo para transformar seus gastos em viagens grátis com milhas

Você tem usado bastante seu cartão de crédito para fazer compras e aproveitar...

Leia maisApple

Aplicativo para assistir Dorama no celular

Se você quer assistir dorama no celular de graça fique aqui nesse artigo...

Leia mais

Aplicativo para Assistir Filmes

Se você, assim como eu, gosta de assistir filmes e séries, mas não...

Leia mais

Aplicativo para assistir TV ao vivo direto do seu celular

Sua procura por um aplicativo para assistir TV ao vivo no seu celular...

Leia maisAplicativos

Aplicativos gratuitos para ver futebol ao vivo no celular

Quer ver seu time do coração jogando, mas está longe da TV ou...

Leia mais

Melhores aplicativos para assistir doramas no celular

Descobrir o aplicativo para assistir doramas no celular ideal é essencial para os...

Leia mais

Melhores aplicativos gratuitos para assistir futebol ao vivo no seu celular

O futebol é o maior esporte conhecido mundialmente. Graças à tecnologia desenvolvida por...

Leia maisAcessórios

Ofertas do dia: soundbars com descontos de até 35% na Amazon!

Quando se trata de uma experiência de TV ideal, três elementos são essenciais....

Leia mais

Ofertas do dia: carregadores para celular com descontos de até 30%!

Nunca mais se preocupe com a bateria do seu celular e de outros...

Leia mais

Ofertas do dia: fones de ouvido bluetooth com descontos de até 54%!

Fones de ouvido são acessórios essenciais para aproveitar ao máximo seu celular e...

Leia maisJogos

Ofertas do dia: notebooks gamers com descontos de até 34% na Amazon!

Os notebooks são uma escolha versátil para quem busca um computador que economize...

Leia mais

Amazon Prime: economize até 24% em acessórios e jogos para Nintendo Switch!

Se você é um entusiasta da Nintendo ou simplesmente adora seus produtos, você...

Leia mais

Oferta relâmpago: Xbox Series S com 51% de desconto!

Não perca a chance de economizar 51% na compra do Xbox Series S!...

Leia mais