Aplicativos de natureza maliciosa, empregados para atividades de espionagem, foram detetados tanto na Google Play Store quanto na Samsung Galaxy Store. O Brasil figura entre os locais afetados por essa ameaça.

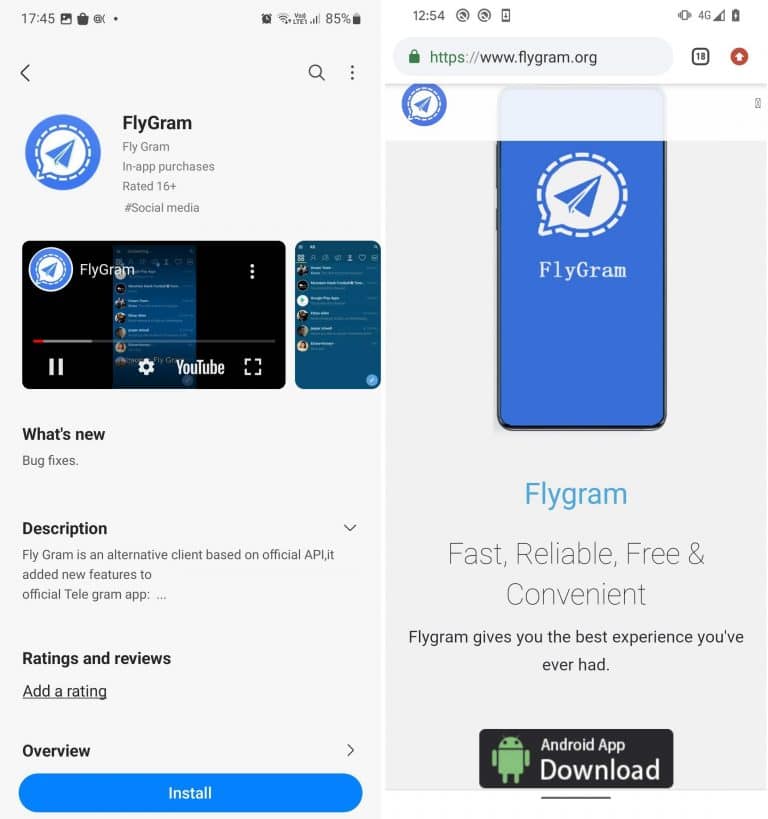

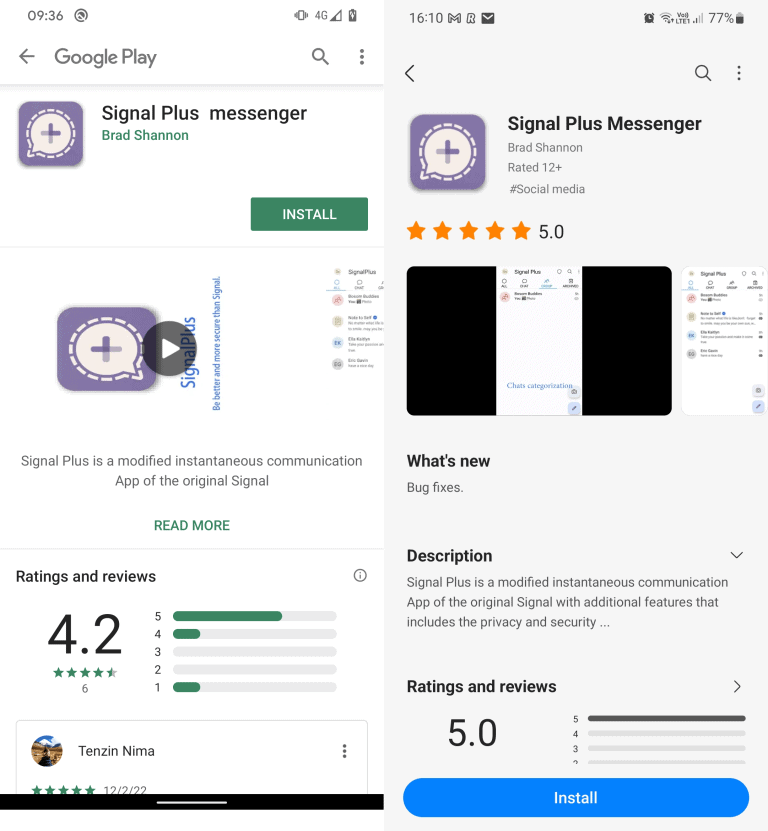

Os aplicativos Signal Plus Messenger e FlyGram representam variantes nocivas das conhecidas plataformas de mensagens Signal e Telegram, e carregam consigo o spyware denominado BadBazaar.

Segundo a ESET, uma empresa especializada em cibersegurança que identificou essa ameaça, os aplicativos associados ao grupo de hackers chinês APT GREF exploraram a natureza de código aberto das plataformas Signal e Telegram. Eles recriaram os aplicativos, incorporando deliberadamente códigos maliciosos de espionagem.

Brasil está na lista

Além do Brasil, há outros países atingidos: Dinamarca, República Democrática do Congo, Alemanha, Hong Kong, Hungria, Lituânia, Holanda, Polônia, Portugal, Cingapura, Espanha, Ucrânia, Estados Unidos e Iêmen.

De acordo com o Bleeping Computer, o aplicativo FlyGram esteve presente na Google Play Store desde julho de 2020, sendo retirado em janeiro de 2021. Durante esse intervalo, acumulou cerca de 5.000 instalações. Até o instante desta redação, o aplicativo permanece acessível na Samsung Galaxy Store.

Em julho de 2022, o aplicativo Signal Plus Messenger foi disponibilizado nas lojas da Google e da Samsung. Entretanto, o Google optou por removê-lo em maio. Enquanto isso, na Galaxy Store, o aplicativo continua disponível para download.

Como funcionam os aplicativos maliciosos?

Especialistas explicam que a finalidade por trás desses aplicativos é a obtenção de dados pessoais dos usuários. No exemplo do FlyGram, foi constatada a habilidade de coletar informações como a lista de contatos, o histórico de chamadas e dados da conta do usuário no Telegram.

Quando os usuários ativavam a função de backup e restauração de dados do Telegram, um servidor remoto sob controle de agentes maliciosos conseguia adquirir informações da atividade da plataforma de mídia social.

Segundo a avaliação da ESET, aproximadamente 13.953 contas do aplicativo FlyGram ativaram a opção de backup e restauração de dados. Entretanto, o total de usuários da versão adulterada do Telegram não foi publicamente divulgado.

A versão maliciosa do Signal, por sua vez, coletava informações similares, mas seu propósito central era a espionagem das comunicações conduzidas através da plataforma de mensagens. Isso incluía a extração dos códigos PIN utilizados para salvaguardar as contas no Signal.